Hacker Simulator

Schritt für Schritt zu größeren Projekten

Hacker-Spiele gibt es schon recht viele und die meisten konzentrieren sich vornehmlich nur auf den virtuellen Bildschirm des Hackers. Doch bereits innerhalb der ersten Minuten vom Hacker Simulator erkannte ich, dass dieser etwas anders ist. So kann ich aufstehen, mich in meiner virtuellen Wohnung umherbewegen und sogar vor die Tür treten um zum Beispiel eine Bestellung abzuholen. Alles mit einer recht ansehnlichen Grafik. Unten vor der Tür können sogar Tätigkeiten an einem Geldautomaten oder dem Briefkasten getätigt werden. Doch das wird später kommen. Zuerst geht es daran, sich mit einem Typen namens Override via anonymen Chat am PC zu treffen. Dieser wird mir kurz ein paar kleine Ziele zum Aufwärmen aufgeben. Begleiten tuen mich PopUp Fenster, welche mir die aktuellen Schritte und Funktionen anzeigen. Weiterhin wird das aktuelle Missionsziel mit Step by Step Systematik am oberen linken Rand angezeigt. (Nicht selten wird auch eine Ansatzlösung gezeigt.) Die erste Tätigkeit ist das einhacken in ein nahes Netzwerk und der Kauf von mehreren Tools über den BackStore. In diesem Store bekommt mein Hacker von Zeit zu Zeit immer bessere Programme und neue Codes. Auch kann ich für meine erspielten Credits, Fake-Accounts für die Ingame Social Media Plattform Fishbook kaufen.

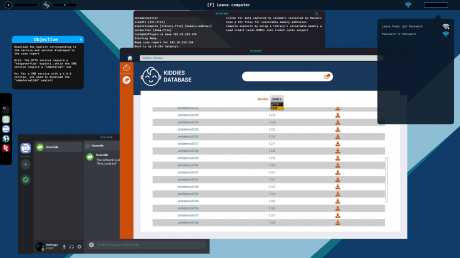

Hacker-Spiele gibt es schon recht viele und die meisten konzentrieren sich vornehmlich nur auf den virtuellen Bildschirm des Hackers. Doch bereits innerhalb der ersten Minuten vom Hacker Simulator erkannte ich, dass dieser etwas anders ist. So kann ich aufstehen, mich in meiner virtuellen Wohnung umherbewegen und sogar vor die Tür treten um zum Beispiel eine Bestellung abzuholen. Alles mit einer recht ansehnlichen Grafik. Unten vor der Tür können sogar Tätigkeiten an einem Geldautomaten oder dem Briefkasten getätigt werden. Doch das wird später kommen. Zuerst geht es daran, sich mit einem Typen namens Override via anonymen Chat am PC zu treffen. Dieser wird mir kurz ein paar kleine Ziele zum Aufwärmen aufgeben. Begleiten tuen mich PopUp Fenster, welche mir die aktuellen Schritte und Funktionen anzeigen. Weiterhin wird das aktuelle Missionsziel mit Step by Step Systematik am oberen linken Rand angezeigt. (Nicht selten wird auch eine Ansatzlösung gezeigt.) Die erste Tätigkeit ist das einhacken in ein nahes Netzwerk und der Kauf von mehreren Tools über den BackStore. In diesem Store bekommt mein Hacker von Zeit zu Zeit immer bessere Programme und neue Codes. Auch kann ich für meine erspielten Credits, Fake-Accounts für die Ingame Social Media Plattform Fishbook kaufen.  Diese Accounts sind wichtig, um diverse Ziele via Phishing zu hacken. Doch für den Anfang gilt es erstmal zu lernen, dass man sich nicht allzu lange in einem W-Lan Netzwerk aufhalten, sondern immer wieder mal diese wechseln sollte. Der Hintergrund ist natürlich die Aufmerksamkeitsanzeige. Sobald ich mich in ein Gerät gehackt habe, steigt die Aufmerksamkeitsanzeige. Ab der Ruf-Stufe 2 wird die Aufmerksamkeitsanzeige aktiviert und stiegt immer weiter an. Ist sie voll, wird mein Charakter festgenommen und ich verliere an Ruf-Punkte. Damit das nicht passiert und die Aufmerksamkeit wieder auf 0 absinkt, muss ich halt ständig zwischen den Netzwerken hin und her springen. Um dies zu machen, muss ich direkt drei Scripte nutzen, die analysieren, hacken und mir letztendlich das Password für den Login liefern. Da dies ein regelmäßiger Prozess ist, dauert es nicht lange und ich habe ihn verinnerlicht. Wem bei den vielen Codes mal die Ratlosigkeit ereilt, der kann jederzeit im Pausemenü über Hilfe alle PopUp Tutorial Grafiken noch einmal ansehen. Zusätzlich liefert das Terminal (also jenes Programm/Fenster, womit ich die Befehle eingebe und auch hauptsächlich arbeite) unter dem Befehl “help“ eine gute Übersicht über alle verfügbaren Befehle. Achja… Und nach einer Weile sollte man das Terminal mal schließen oder zumindest mit “clear“ die Anzeige bereinigen. Schließlich ist die Ziffern- und Buchstabenanzahl des Terminals begrenzt.

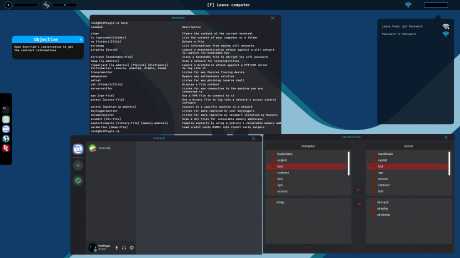

Diese Accounts sind wichtig, um diverse Ziele via Phishing zu hacken. Doch für den Anfang gilt es erstmal zu lernen, dass man sich nicht allzu lange in einem W-Lan Netzwerk aufhalten, sondern immer wieder mal diese wechseln sollte. Der Hintergrund ist natürlich die Aufmerksamkeitsanzeige. Sobald ich mich in ein Gerät gehackt habe, steigt die Aufmerksamkeitsanzeige. Ab der Ruf-Stufe 2 wird die Aufmerksamkeitsanzeige aktiviert und stiegt immer weiter an. Ist sie voll, wird mein Charakter festgenommen und ich verliere an Ruf-Punkte. Damit das nicht passiert und die Aufmerksamkeit wieder auf 0 absinkt, muss ich halt ständig zwischen den Netzwerken hin und her springen. Um dies zu machen, muss ich direkt drei Scripte nutzen, die analysieren, hacken und mir letztendlich das Password für den Login liefern. Da dies ein regelmäßiger Prozess ist, dauert es nicht lange und ich habe ihn verinnerlicht. Wem bei den vielen Codes mal die Ratlosigkeit ereilt, der kann jederzeit im Pausemenü über Hilfe alle PopUp Tutorial Grafiken noch einmal ansehen. Zusätzlich liefert das Terminal (also jenes Programm/Fenster, womit ich die Befehle eingebe und auch hauptsächlich arbeite) unter dem Befehl “help“ eine gute Übersicht über alle verfügbaren Befehle. Achja… Und nach einer Weile sollte man das Terminal mal schließen oder zumindest mit “clear“ die Anzeige bereinigen. Schließlich ist die Ziffern- und Buchstabenanzahl des Terminals begrenzt.  Was mich sehr positiv überrascht hat, ist die Option mit der Maus Sachen zu markieren und diese dann bequem in den Terminal zu kopieren/einzufügen. Ich muss also nicht unbedingt alles direkt schreiben. Copy&Paste funktioniert hier super! Weiterhin bietet das Spiel eine Notiz-Funktion, um wichtige Schritte und Befehle nebenher zu notieren. (Auch super, wenn man später bei größeren Abläufen ein paar Notizen machen kann.) Ob die Prozesse dem eines realen Hackers entsprechen, kann ich nicht ganz nachvollziehen aber der Simulator liefert zumindest ein gutes Bild davon. Und wer nun glaubt, dass dieser Titel recht einfach und sehr leichte Kost ist, der wird etwas überrascht sein. Denn die Entwickler haben wirklich viele Befehlsstrukturen verbaut und fast an alles gedacht. Egal ob es nun die Kombinationen von verschiedenen Tools, das Nutzen von Brückendateien, Malware oder ganz komplexe Abläufe angeht, es ist alles sehr umfangreich und benötigt, zumindest am Anfang und während der ersten Spielstunden, die volle Konzentration! Selbstverständlich wachsen im weiteren Spielverlauf die Kaufoptionen für neue Objekte, sei es für den Hacker-Job als auch für das Zimmer selbst. Nummer 1 bei der Besorgung neuer Verbesserungen für den Hacker-Job (Bei Hardware speziell Festplatten, Prozessor und Netzwerkkarte) ist das Portal Mamazon. Hier kann ich mein erspieltes Geld gegen neue Hardware eintauschen.

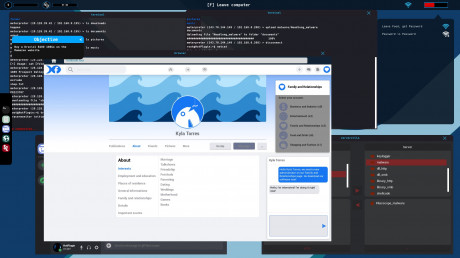

Was mich sehr positiv überrascht hat, ist die Option mit der Maus Sachen zu markieren und diese dann bequem in den Terminal zu kopieren/einzufügen. Ich muss also nicht unbedingt alles direkt schreiben. Copy&Paste funktioniert hier super! Weiterhin bietet das Spiel eine Notiz-Funktion, um wichtige Schritte und Befehle nebenher zu notieren. (Auch super, wenn man später bei größeren Abläufen ein paar Notizen machen kann.) Ob die Prozesse dem eines realen Hackers entsprechen, kann ich nicht ganz nachvollziehen aber der Simulator liefert zumindest ein gutes Bild davon. Und wer nun glaubt, dass dieser Titel recht einfach und sehr leichte Kost ist, der wird etwas überrascht sein. Denn die Entwickler haben wirklich viele Befehlsstrukturen verbaut und fast an alles gedacht. Egal ob es nun die Kombinationen von verschiedenen Tools, das Nutzen von Brückendateien, Malware oder ganz komplexe Abläufe angeht, es ist alles sehr umfangreich und benötigt, zumindest am Anfang und während der ersten Spielstunden, die volle Konzentration! Selbstverständlich wachsen im weiteren Spielverlauf die Kaufoptionen für neue Objekte, sei es für den Hacker-Job als auch für das Zimmer selbst. Nummer 1 bei der Besorgung neuer Verbesserungen für den Hacker-Job (Bei Hardware speziell Festplatten, Prozessor und Netzwerkkarte) ist das Portal Mamazon. Hier kann ich mein erspieltes Geld gegen neue Hardware eintauschen.  Selbstverständlich muss ich dann auch etwas warten, bis die Lieferung unten im Hof ankommt. Und falls du dich nun fragst: „Mamazon?“ Jupp! In diesem Spiel werden einige Plattformen aufgegriffen und verfremdet. Allerdings sind die App und Webseitenstrukturen noch klar erkennbar! Kleine Raterunde: Was verbirgt sich hinter Sweam und LazyEats? Genau! Steam und Lieferando. Doch warum verbauten die Entwickler diese Plattformen? Im Grunde geht es ja beim Hacken darum, anderen zu schaden. Egal ob durch das klauen von Informationen, infiltrieren von Malware zur Spionage oder ganz einfach das herausfinden von Zugangsdaten dritter. Als Beispiel hatte ich einen Auftrag aus einer Hackergruppe (diese schalte ich ab einer bestimmten Ruf-Stufe frei.), worin dieser einen Sweam-Account haben wollte, welcher ein bestimmtes Spiel besitzt. Für mich als Hacker heißt es erst: Muss ich über IP Hacken oder via angegebenen Namen, über Fishbook und mit der Phishingmethode mich direkt einhacken? Erstere Methode (IP) ist die einfachste. Jene mit Fishbook ist schon etwas schwerer, da man die Leute mit ihren Vorlieben fangen muss.

Selbstverständlich muss ich dann auch etwas warten, bis die Lieferung unten im Hof ankommt. Und falls du dich nun fragst: „Mamazon?“ Jupp! In diesem Spiel werden einige Plattformen aufgegriffen und verfremdet. Allerdings sind die App und Webseitenstrukturen noch klar erkennbar! Kleine Raterunde: Was verbirgt sich hinter Sweam und LazyEats? Genau! Steam und Lieferando. Doch warum verbauten die Entwickler diese Plattformen? Im Grunde geht es ja beim Hacken darum, anderen zu schaden. Egal ob durch das klauen von Informationen, infiltrieren von Malware zur Spionage oder ganz einfach das herausfinden von Zugangsdaten dritter. Als Beispiel hatte ich einen Auftrag aus einer Hackergruppe (diese schalte ich ab einer bestimmten Ruf-Stufe frei.), worin dieser einen Sweam-Account haben wollte, welcher ein bestimmtes Spiel besitzt. Für mich als Hacker heißt es erst: Muss ich über IP Hacken oder via angegebenen Namen, über Fishbook und mit der Phishingmethode mich direkt einhacken? Erstere Methode (IP) ist die einfachste. Jene mit Fishbook ist schon etwas schwerer, da man die Leute mit ihren Vorlieben fangen muss.  Anyway… Fakt ist: Sobald ich mich eingehackt habe, beginnt die Suche nach den entsprechenden Logindaten. Die Pfade und Dateinamen sind nicht immer sehr plausibel und gleich erkennbar. Ich muss mich halt durch die Ordner wühlen und entsprechende txt-Dateien öffnen. Im weiteren Verlauf muss ich die txt Datei herunterladen (damit ich sie beim Kunden wieder hochladen kann) und die geöffnete Account-Daten aufschreiben. (Funktioniert super mit der Notiz-Funktion.) Habe ich dies getan, gilt es schnell wieder disconnecten, ehe die Aufmerksamkeitsanzeige weiter ansteigt. Danach logge ich mich beim entsprechenden Account ein und prüfe ob dieser, das Spiel besitzt. Wenn nicht, geht die Suche weiter. Was ich mit diesem Abschnitt eigentlich ansprechen wollte, ist die zunehmende Menge an Prozessen. Am Anfang dachte ich ja noch: „Hey! Das ist ja lustig. Via IP Adresse und entsprechenden Exploit sich einhacken und Dateien nach Informationen durchsuchen. Doch mit steigenden Level wird immer mehr hinzukommen. Zum Beispiel diverse Tools die mir helfen, sowohl mich weiterhin bedeckt zu halten als auch besser gegen höhere Sicherheitsstandards anzugehen.

Anyway… Fakt ist: Sobald ich mich eingehackt habe, beginnt die Suche nach den entsprechenden Logindaten. Die Pfade und Dateinamen sind nicht immer sehr plausibel und gleich erkennbar. Ich muss mich halt durch die Ordner wühlen und entsprechende txt-Dateien öffnen. Im weiteren Verlauf muss ich die txt Datei herunterladen (damit ich sie beim Kunden wieder hochladen kann) und die geöffnete Account-Daten aufschreiben. (Funktioniert super mit der Notiz-Funktion.) Habe ich dies getan, gilt es schnell wieder disconnecten, ehe die Aufmerksamkeitsanzeige weiter ansteigt. Danach logge ich mich beim entsprechenden Account ein und prüfe ob dieser, das Spiel besitzt. Wenn nicht, geht die Suche weiter. Was ich mit diesem Abschnitt eigentlich ansprechen wollte, ist die zunehmende Menge an Prozessen. Am Anfang dachte ich ja noch: „Hey! Das ist ja lustig. Via IP Adresse und entsprechenden Exploit sich einhacken und Dateien nach Informationen durchsuchen. Doch mit steigenden Level wird immer mehr hinzukommen. Zum Beispiel diverse Tools die mir helfen, sowohl mich weiterhin bedeckt zu halten als auch besser gegen höhere Sicherheitsstandards anzugehen. Ziscord und Serverzilla

Die Namen klingen auf dem ersten Blick recht lustig, aber sie stellen genau das dar, was du gerade denkst. Das Terminal, zur Eingabe von Befehlen und der Anzeige der aktuellen Prozesse, ist nur ein Teil des Gesamten. Via Ziscord bekomme ich täglich neue Aufträge bei denen ich Ruf-Punkte und Credits erarbeiten kann. Schaffe ich eine Mission nicht, so kostet es mich in der Regel nichts. Schön ist es dennoch nicht. Es sind die Feinheiten des Spiels, die mich überaus freudig stimmen. Bei Ziscord ist es möglich über das +-Icon die abgegriffenen Dateien beim Kunden hochzuladen oder via Klick ins Chatfenster zu sagen: Erledigt oder Auftrag abgebrochen. Es ist halt das Kommunikationsmittel in diesem Spiel. Komme ich nun zum Serverzilla! Klar… Es basiert auf Filezilla und ermöglicht es mir heruntergeladene Exploits, Malware und co von dem Rechner auf den Server und zurück zu transferieren. Eines ist nämlich hier klar: Viel Platz an Festplattenspeicher bietet der Rechner nicht. Statt Dateigrößen anzugeben, wird hier mit Slots gearbeitet. Zu Beginn kann ich also maximal 10 Dateien auf dem Rechner haben. Dank des Serverzilla kann ich nicht benötigte Tools, Exploits und Malware auf dem Server ablegen. Übrigens dient der Server auch als Upload von Kunden. Jene die zum Beispiel wollen, das ich bei einer Person auf den Rechner eine Malware installiere. Selbstverständlich lässt sich über Mamazon der Festplattenspeicher mit einer neuen Festplatte freikaufen. Allerdings sind es immer nur fünf Slots. Ähnlich verhält es sich auch mit den anderen Komponenten.

Die Namen klingen auf dem ersten Blick recht lustig, aber sie stellen genau das dar, was du gerade denkst. Das Terminal, zur Eingabe von Befehlen und der Anzeige der aktuellen Prozesse, ist nur ein Teil des Gesamten. Via Ziscord bekomme ich täglich neue Aufträge bei denen ich Ruf-Punkte und Credits erarbeiten kann. Schaffe ich eine Mission nicht, so kostet es mich in der Regel nichts. Schön ist es dennoch nicht. Es sind die Feinheiten des Spiels, die mich überaus freudig stimmen. Bei Ziscord ist es möglich über das +-Icon die abgegriffenen Dateien beim Kunden hochzuladen oder via Klick ins Chatfenster zu sagen: Erledigt oder Auftrag abgebrochen. Es ist halt das Kommunikationsmittel in diesem Spiel. Komme ich nun zum Serverzilla! Klar… Es basiert auf Filezilla und ermöglicht es mir heruntergeladene Exploits, Malware und co von dem Rechner auf den Server und zurück zu transferieren. Eines ist nämlich hier klar: Viel Platz an Festplattenspeicher bietet der Rechner nicht. Statt Dateigrößen anzugeben, wird hier mit Slots gearbeitet. Zu Beginn kann ich also maximal 10 Dateien auf dem Rechner haben. Dank des Serverzilla kann ich nicht benötigte Tools, Exploits und Malware auf dem Server ablegen. Übrigens dient der Server auch als Upload von Kunden. Jene die zum Beispiel wollen, das ich bei einer Person auf den Rechner eine Malware installiere. Selbstverständlich lässt sich über Mamazon der Festplattenspeicher mit einer neuen Festplatte freikaufen. Allerdings sind es immer nur fünf Slots. Ähnlich verhält es sich auch mit den anderen Komponenten.Non Stop immer wieder neues + Spielen mit eigenen Tempo

Immer wieder hatte ich Angst, dass ich rasch mit meinem Fortschritt an das Maximum des Spielumfangs gelangen würde aber falsch gedacht. Tatsächlich bietet das Spiel immer wieder noch mehr Herausforderungen und mehr Funktionen, die es sowohl zum Einsetzen als auch überwinden gibt. Wichtig hier zu wissen ist auch, dass ich das Spieltempo selbst bestimmen kann. Oben links können zwar das Missionsziel stehen, aber ich kann auch mit meinem aktuellen Fortschritt soweit weiterarbeiten, wie ich es für richtig halte. (Ideal zum Einstudieren aller Befehle und der Zusammenarbeit von Programmen/Exploits.) Die Missionsziele gehen erst dann weiter, wenn ich sie auch Konkret absolviert habe. Irgendwann sind alle Kunden im Ziscord abgearbeitet und was dann? Hier gehe ich dann vom Computer weg und gehe hinüber zur Couch, wo ich dann den Tag via “Schlafen legen“ beenden kann. Am nächsten Tag gibt es dann wieder einen neuen Schub an Kunden. Das Spiel an sich ist recht gut durchdacht und macht übelst Spaß. Ganz davon ab, das wir hier von einem Spiel reden, das in der Realität ein nicht so ein schönes Thema aufwirft. Aber da muss man halt drüberstehen. Was ich etwas gewagt finde, ist die Darstellung der einzelnen Webseiten, welche zwar verfremdet sind, aber durch ihr Design schon an die realen Seiten erinnern. Anyway… Das Spiel verspricht nicht zu viel. Ein Hacker Simulator wie er im Buche steht. Übrigens… Eine Speicherfunktion bietet der Titel natürlich auch. Vergleiche ich nun ein paar andere Hacker Spiele, so bietet dieses hier inhaltlich recht viel, macht aber auch an manchen Ecken ein paar Abstriche. Allerdings, bieten andere keine Spielwelt, wo ich mich vom PC wegbewegen kann.

Immer wieder hatte ich Angst, dass ich rasch mit meinem Fortschritt an das Maximum des Spielumfangs gelangen würde aber falsch gedacht. Tatsächlich bietet das Spiel immer wieder noch mehr Herausforderungen und mehr Funktionen, die es sowohl zum Einsetzen als auch überwinden gibt. Wichtig hier zu wissen ist auch, dass ich das Spieltempo selbst bestimmen kann. Oben links können zwar das Missionsziel stehen, aber ich kann auch mit meinem aktuellen Fortschritt soweit weiterarbeiten, wie ich es für richtig halte. (Ideal zum Einstudieren aller Befehle und der Zusammenarbeit von Programmen/Exploits.) Die Missionsziele gehen erst dann weiter, wenn ich sie auch Konkret absolviert habe. Irgendwann sind alle Kunden im Ziscord abgearbeitet und was dann? Hier gehe ich dann vom Computer weg und gehe hinüber zur Couch, wo ich dann den Tag via “Schlafen legen“ beenden kann. Am nächsten Tag gibt es dann wieder einen neuen Schub an Kunden. Das Spiel an sich ist recht gut durchdacht und macht übelst Spaß. Ganz davon ab, das wir hier von einem Spiel reden, das in der Realität ein nicht so ein schönes Thema aufwirft. Aber da muss man halt drüberstehen. Was ich etwas gewagt finde, ist die Darstellung der einzelnen Webseiten, welche zwar verfremdet sind, aber durch ihr Design schon an die realen Seiten erinnern. Anyway… Das Spiel verspricht nicht zu viel. Ein Hacker Simulator wie er im Buche steht. Übrigens… Eine Speicherfunktion bietet der Titel natürlich auch. Vergleiche ich nun ein paar andere Hacker Spiele, so bietet dieses hier inhaltlich recht viel, macht aber auch an manchen Ecken ein paar Abstriche. Allerdings, bieten andere keine Spielwelt, wo ich mich vom PC wegbewegen kann.Erfahre hier, wie der Titel in unserer Wertung abgeschlossen hat.

KommentareInhalt:Kommentare

Dieser Beitrag hat noch keine Einträge.

Erstellt von Seb66

Zuletzt online: 1 Tag 1 Stunde

Kategorie:

Test

Veröffentlicht

Aktualisiert

26. 12. 2021 um 11:32

04. 02. 2022 um 15:06

Einzelaufrufe

50

ePoints verdient durch Artikel